コンテスト参加は無料です。以下より登録をしてください。

※コンテスト会場しか入場できませんが、CODE BLUEカンファレンスチケットは不要です。

コンテストへの参加は、コンテストのそれぞれの登録フォームから登録を行って下さい。入場に関しては各コンテスト主催者からご説明します。

| コンテスト開催日程 | ||||

|---|---|---|---|---|

| コンテスト | 開催期間 | 登録 | ||

| Practical CAN bus hacking | 11/9 10:00-12:00、13:00-17:00 11/10 10:00-12:00、13:00-16:00 |

要事前登録 | ||

| Hack2Win | 11/9 10:00 - 18:00 11/10 10:00 - 16:00 |

現地にて | ||

| CODE BLUE CTF | 11/9 10:00 - 11/10 16:00 | 要事前登録 | ||

| 攻殻CTF | 11/10 10:15 〜 17:15 | 要事前登録 | ||

| ICS CTF | 11/9 10:00 - 18:00 11/10 10:00 - 16:00 |

要事前登録 | ||

| F-Secure RDS Hacking Challenge | 11/9 10:00 - 18:00 11/10 10:00 - 16:00 |

現地にて | ||

Practical CAN bus hacking by White Motion & Quarkslab

みなさんは実際のCANバスをハッキングしたことがありますか?CANバスのハッキングとは、どんなものだと思いますか?難しい?高価なデバイスが必要?答えを知るために、ぜひ私達のCTFに参加し、あなた自身の手で私達のラジコンカーをハッキングしてみて下さい!

Practical CAN bus hacking

登 録(Registration):

参加登録フォーム(応募多数のため登録を締め切りました)

コンテストルール(Rule):

私達のラジコンカーは2つのECUを搭載しており、これらのECUには脆弱性があります。みなさんのミッションは、CANバスを通してこの脆弱性をつき、ラジコンカーを自由自在に操ることです!

同時に最大で5チームが参加できます。

ラジコンカーのプロトタイプ(本物と同じ2つのECU)と、アタックのヒントとなるドキュメントをお渡しします。

コンテスト中は、それぞれのチームで、ドキュメントを参照しながらECUのコントロールを奪う方法を探し出して下さい。

プロトタイプで何かを見つけたら、いよいよ本番です!本物のラジコンカーで、あなたのハッキングを試してみましょう!!

Hack me, if you can!

※なお、参加者多数の場合、ルールを変更する可能性がありますので、ご了承下さい。

持参するもの:

PC、LANケーブル等

※競技環境は無線LAN(バックアップで有線LAN)で接続をします。自分のPCと両方に接続可能な機材を持参してください。

賞 品 (Prize):

優勝者には素敵なプレゼントをご用意致します。ご期待下さい!

2017/11/8 更新

■受付時間:

AM 9:30開始

■Oコンテスト開催時間:

11/9 10:00-18:00

11/10 10:00-16:00

■持ち物:

①もしも、ご自身で使用したいCANバスへのアタッキングツール(Extended IDを使用したCAN通信ができるもの)がある場合は、ご持参下さい。

②ラップトップ(USB Type-Aインターフェス付き)

※アタッキングツールとしてRaspberry Piを使用する場合は、ラップトップは不要です。ただし、Raspberry Piは6台のみですので、1チームはRaspberry Pi以外を使用することになります。

■諸注意 他:

・15チームに参加登録頂いております。最大で同時に7チームがプレイできます。受付して頂いたから順番にプレイして頂きます。待っているチームがいる場合、交代制でのプレイとなります。交代のタイミングは、トータルのプレイ時間やチャレンジの進捗によります。(目安として、1時間から2時間での交代となります。)

・CANバスへのアタッキングツールとして、Raspberry Pi×6、HydraBus×2、Teensy×1、Macchina×1を用意しております。

Hack2Win by BeyondSecurity

あなたはスクリプトキディ? ハッカー?ペンテスター?ロボット?

Hack2Winにきて実力を見せてください!

Hack2WinはBeyond Security の 脆弱性開示プログラム - SecuriTeam Secure Disclosure (SSD)主催によるハッキングコンペティションです。

ターゲットを攻略して賞金をゲット!

優勝賞金 - 10,000$ USD 、賞金総額 $50,000 USD

これでも挑戦しませんか?

Hack2Win

参加登録:

当日会場にお越しください、事前登録の必要はありません!

Run your exploit!

Hack2Win - CODE BLUE2015から始まったハッキング競技.

今年は競技フォーマットを変更して難易度をあげ、賞金も増額しました。

この競技の目的は、ターゲットとなるハード、ソフトともにどれだけ高い権限を得られるかを競います。

新しいフォーマットとして

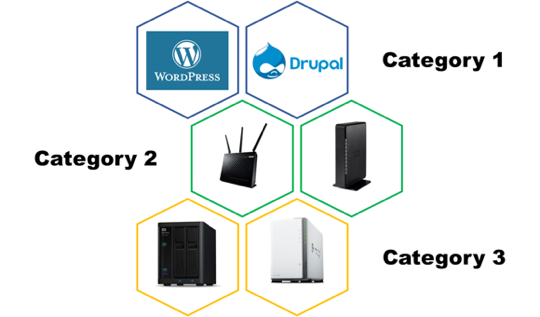

- 3 つのカテゴリーで、それぞれ異なるベンダーの2つの製品を用意

- それぞれのカテゴリ毎に賞金をカウント

- それぞれのカテゴリで1位の人だけ表彰

- 賞品のクアッドコプターは”最優秀”の参加者1名に贈呈

================================================

ターゲット(対象):

================================================

カテゴリー 1 – CMS

デフォルトインストールのWordPressに以下のプラグインをインストール(*):

- Really Simple CAPTCHA

- Contact Form 7

- WooCommerce

- Google XML Sitemaps

- Yoast SEO

- All in One SEO Pack

- Akismet

- Wordfence Security

- W3 Total Cache

- NextGEN Gallery – WordPress Gallery Plugin

- Page Builder by SiteOrigin

- Advanced Custom Fields

- Ninja Forms – The Easy and Powerful Forms Builder

- MailChimp for WordPress

(*) それぞれのプラグインには少なくとも900Kの有効なデータが入っています

デフォルトインストールのDrupal に以下のプラグインをインストール(**):

- Chaos tool suite (ctools)

- Token

- Pathauto

- Webform

(**) それぞれのプラグインには少なくとも500Kの有効なデータが入っています

カテゴリー 2 – ルータ

* Cisco RV132W Wireless-N VPN Router

* Asus – RT-AC68U

カテゴリー 3 – NAS

* Western Digital – My Cloud Pro Series PR2100

* Synology – DiskStation DS216j

================================================

賞金:

================================================

カテゴリー 1 , 2:

- WAN側からのリモートコード実行 – 10,000$ USD

- LAN 側からのリモートコード実行 / パスワード漏えいにつながる情報開示 / 認証のバイパス – 5,000$ USD

- パスワードリセット – 2,500$ USD

カテゴリー 3:

- WAN側からのリモートコード実行 – 5,000$ USD

- LAN 側からのリモートコード実行 / パスワード漏えいにつながる情報開示 / 認証のバイパス – 2,500$ USD

- パスワードリセット – 1,250$ USD

================================================

コンテストルール:

================================================

判定基準

- 新基準 – 未知の脆弱性を使用した攻撃(GoogleやExploit-DBなどで見つからないもの)

- 攻撃の複雑さ – 攻撃成功のために必要なもの

- 革新的な方法 – 例としてSQLiよりリモートコード実行がより革新的と考える

- LANかWANか – WAN側からの攻撃には得点を上積みする

- 攻撃によって何が達成されたか — すべての挑戦者にはアクセスを与えられていない中でアクセスを可能にする必要があるため、ゲストアカウントのアクセスはrootアカウントと比較して低い価値と考慮する

- Write-up の質 – (英語での)Write-upがどれだけよくできているか:詳細や説明などを含む

デバイスの設定

- 全デバイスは工場出荷時の状態にリセットされています。すなわち、デフォルトの設定であり、デフォルトでない設定は、製品ガイドにある「admin」(あるいはそれに近い)アカウントのパスワードと、WiFiパスワードです(該当する場合)。

何を’ハック成功’として認めるか

デバイスが下記のような状態になったときにデバイスは’ハック成功’と考える:

- デバイスの管理者用ウェブインターフェースへのアクセス権奪取(任意のクレデンシャルは与えられていないこと)

- 無線パスワード等の設定ファイルのデータの変更

- デバイスに想定しない動きをさせた場合:コード実行、SSHやTelnetなど元々稼働していないポート/サービスのオープンなど

何を’ハック成功’として認めないか

- DoS / XSS / CSRF、デバイスが応答しなくなったり、起動をしなくなったりといった誤動作

- 既知のハッキングメソッドを使った場合 – Google/Bing/exploit-db/などから見つけることができる既知の手法 – 文書化されたデフォルトパスワード (変更できない),既知の脆弱性/セキュリティホールなども含む

適格性

- コンテストは、参加者の国で賞金を受領してもよい法定年齢であれば誰でも参加可能です。もし賞金を受領できない場合、法定年齢を超えるメンバーとチームを編成するなど事前に確認、調整をしておいてください。

- コンテスト対象となるデバイスの企業に勤務する方、開発に携わる方は参加出来ません。

CODE BLUE CTF by binja & TokyoWesterns

日本のトップCTFプレイヤーによるカンファレンス併催のCTF

CODE BLUE CTF

参加登録:

参加登録フォーム(オンサイトは登録を終了しました)

オンライン登録(https://score.ctf.codeblue.jp/)

概要:

インターネットが社会基盤となっている現代では、サイバー犯罪の発生は必然的なものであり、その件数、規模は増加し続けています。近年では組織を狙ったサイバー攻撃事例の報告や、IoT機器の急速な普及も相まってサイバー犯罪の危険性および情報セキュリティの重要性は広く認知され始めましたが、高度なサイバー犯罪については、どのような手法によって実現されており、どのように防ぐことが出来るのかについての進んだ理解を持っている人材はごく僅かです。

この課題に対して、海外のセキュリティカンファレンスの多くでは、CTFを併催し、高度な攻撃手法や防御技術に関する理解や知見を更に深めようとする試みが行われています。

しかし、これまで日本においてはこの試みはあまり活発ではなく、CTF大会が開催されることはあるものの、国際的なセキュリティカンファレンスにおいてCTFが併催された例は一度もありませんでした。CODE BLUEはこの状況を改善するため、日本のトップCTFプレイヤーを運営に迎えCTFを今年度より開催します。

一方で、CODE BLUE CTFは主催binjaおよびTokyoWesternsが、"面白いCTF"を純粋に追求するために立ち上げた企画でもあります。CTFは技術向上および研究を目的として開催されるものですが、競技としての高揚や楽しさといった側面を忘れてはいけないというのが2チームの考えです。本CTFでは難しさと面白さを兼ね備えた問題の数々によって、参加者が技術的に高度なトピックについて、楽しみながら思考を深める機会を与えられればと願っています。

競技ルール:Jeopardy (オンラインとオンサイトと両方可能)

競技時間:11/9(木) 10時 〜 11/10(金) 16時 (JST)

プライズ:オンサイトで1位を獲得したチームはカンファレンス閉会後に行われるネットワーキングパーティにご招待します。

攻殻機動隊 REALIZE PROJECT × SECCON CTF for GIRLS in CODE BLUE

CTF for GIRLSは11月10日、SF作品「攻殻機動隊」で描かれているテクノロジーや世界観を現実化するために始動した「攻殻機動隊 REALIZE PROJECT」と共同で、女性限定の国際CTF(以下、攻殻CTF)をCODE BLUE 2017内にて開催いたします。攻殻機動隊は士郎正宗氏による世界的な人気SF漫画作品であり、2017年春にはハリウッド映画としても公開されました。

本大会では、その主人公である超ウィザード級ハッカー「草薙 素子」のような高度な技術力を持つ女性を輩出する事を共通の理念としています。また、当日会場では、情報通信研究機構(NICT)が攻殻機動隊をモチーフに開発した、攻殻CTF専用可視化エンジン"AMATERAS零"(アマテラス・ゼロ)が稼動します。

攻殻機動隊 REALIZE PROJECT × SECCON CTF for GIRLS in CODE BLUE

参加登録:

参加登録フォーム(登録締切2017/10/13:JST(登録終了))

詳細:

日 程 :2017年11月10日(金)10:15 〜 17:15(受付開始9:00)

場 所 :ベルサール新宿グランド 5F Room K

住 所 :東京都新宿区西新宿8-17-3ベルサール新宿グランド

アクセス:https://codeblue.jp/2017/access_map/

参加資格:女性である事

参加費 :無料(ただし、CODE BLUEを聴講されたい場合は別途チケット購入していただく必要があります)

内 容 :クイズ形式CTF大会(個人戦)

定 員 : 30名(応募者多数の場合は抽選とさせて頂きます)

主 催 :攻殻機動隊 REALIZE PROJECT

SECCON実行委員会/CTF for GIRLS

日本ネットワークセキュリティ協会(JNSA)

特別協賛:国立研究開発法人 情報通信研究機構

株式会社ラック

特別協力:CODE BLUE

・攻殻機動隊 REALIZE PROJECT公式サイト

・SECCON 公式サイトコンテストページ

※CTF(Capture The Flag)とは、コンピューターセキュリティ技術を競う競技のこと。

ICS CTF by Red Alert Team (NSHC)

シナリオとシミュレーションを備えたICS CTFを開催します。

CTF参加のための攻撃ツールを提供します。

ICS CTF

参加登録:

参加登録フォーム

競技時間:

11/09(木) 10:00 - 18:00

11/10(金) 10:00 - 16:00

ペンテスト、インシデントレスポンス、バグハンティングなどの経験に基づき、実際のICS世界の脅威を理解するため、異なった環境の6つのシナリオを提供します。このCTFはICT初心者から専門家までが対象です。

チャレンジ カテゴリ

- エアギャップバイパス

- ICS プロトコル

- PLC & HMI

- フォレンジックス

- サイバーインシデント

- 重要な産業インフラ

ルール:

1.このCTFの全てのチャレンジはシナリオベースで、異なったポイントがあります。

2.いくつかのチャレンジは異なったポイントが無いものもあります。

3.キーや解法を他チームと共有することを禁止します。

4.ほとんどのキーはwebサイトを通じて提出する必要があります。

5.いくつかのチャレンジは審判に対してデモを行うものもあります。

6.デモによる審査は各チーム20分までとします。

7.CTF競技中に攻撃用ツールキット(ノートPCなどは含まず)を提供します。

8.システムのバグを発見した際にはお知らせください。

9.システムへの攻撃を発見した場合、またはルールを遵守しない場合は失格となります。

Preparations for CTF:

参加者向けにエアーギャップバイパス(電波、Bluetooth,USBベースのマイクロコントローラ、WiFi)の攻撃用のツールを提供します($600相当)。ただし以下のツールは含みません:

- Kali linux

- 解析用ツール (例 Wireshark, Burp, IDA, Olly など)

プライズ:

後日公開

F-Secure RDS Hacking Challenge

F-Secure Rapid Detection Service (RDS)は、企業ネットワーク内の脅威を検出、対応する最新のエフセキュアのサービスです。 ネットワーク上のWindowsおよびLinuxの仮想マシンをRDSに検出されずハッキングしてみてください。

あなたの挑戦をお待ちしています!

F-Secure RDS Hacking Challenge

参加登録:

事前登録の必要はありません。 当日会場にお越しください。

競技時間:

11/09(木) 10:00 - 18:00

11/10(金) 10:00 - 16:00

エフセキュアは、フィンランドのヘルシンキに本社を置くサーバーセキュリティのグローバル企業です。

弊社の新しいサービス、Rapid Detection Service (RDS)は、世界トップクラスのサイバーセキュリティ専門家、脅威インテリジェンス、最新の技術を組合せたオールインワンのマネージドサービスで、企業システムを24時間365日有人監視するとともに、リアルタイムの振る舞い検知やビッグデータ解析などを併用して攻撃の予兆を検出し、迅速に対応します。

会場では、ネットワーク上のWindowsおよびLinuxの仮想マシンへのハッキングを試みてください。制限時間内にRDSに検出されなかったら、あなたの勝ちとなります。

是非、あなたのハッキングを試してみましょう!

ルール(Rule):

1.ネットワーク上のWindowsおよびLinuxの仮想マシンへのハッキングを試みて、弊社のRDSが検出できなければあなたの勝ちです。

2.個人または、チームで参加できます。

3.攻撃のタイムリミットは20分です。RDSに検出された場合でも、制限時間内であれば、何度でも挑戦可能です。

4.ワークステーションのスタンダードなツールはこちらで提供します。ハッキングの仮想ワークステーションには下記のアイテムがインストールされています。

- 標準のKali Linux

- Metasploit とArmitage UI

- -Metasploit Meterpreterペイロード

ハッキングに使用したい他のハッキングソフトウェアツールがある場合は、USBメモリに入れて持参ください。

例: Windows scripts / binaries targeting Windows 7 (x64), Windows 10 (x64), Windows Server 2012 R2 (x64) • Linux scripts / binaries for use on Kali Linux 2017.01 (x64) • Personal memos and notes など

スコアリングは当日会場で説明します。

賞 品 (Prize)

1位 アマゾンギフト券 5万円分

2位 当日発表

3位 当日発表